1. はじめに:2023年のサイバー攻撃トレンドの回顧と2024年の見通し

2023年もサイバー攻撃の脅威は増大し、その手口もますます狡猾で複雑化しています。ランサムウェア攻撃の増加、社会インフラへの攻撃、さらにはゼロデイ攻撃など、数多くの企業が対策に追われる状況が続いています。

| 攻撃手法 | 概要 |

|---|---|

| ランサムウェア攻撃 | データを暗号化し身代金を要求 |

| 社会インフラへの攻撃 | 公共施設等を狙った攻撃 |

| ゼロデイ攻撃 | 未知の脆弱性を突く攻撃 |

一方で、2024年は新たな脅威が予想されます。人工知能を利用した攻撃や、ハクティビストによる攻撃の増加など、これまでとは異なる新たな対策が求められます。サイバーセキュリティ対策は絶えず更新し、進化していくべきものです。それぞれの時代に合った対策を講じることで、サイバー攻撃からのリスクを最小限に抑えることが可能となります。

ハクティビストは、ハッカー(hacker)とアクティビスト(activist)の融合から生まれた用語であり、別名「政治的ハッカー」とも称されます。ハクティビズムは、彼らの行動を指す言葉で、主に自らの主張を公表することや、政治的に対立する政府機関や企業に対する攻撃を意味します(アノニマスなど)。

2. 2023年に確認された主なサイバー攻撃トレンド

(1)ランサムウェア攻撃の増加とその影響

2023年、サイバー攻撃のトレンドといえば、まず「ランサムウェア攻撃の増加」が挙げられます。これは、システムをロックし身代金を要求する手口で、大手企業を中心に被害が拡大しました。

また、「社会インフラやデータセンターへの攻撃」も注目されました。これらの施設がダウンすると、社会全体に大きな影響を及ぼすため、重大な脅威となり得ます。さらに、「標的型攻撃とゼロデイ攻撃」も盛んに行われました。特定の組織や個人を狙ったサイバー攻撃は、より高度な技術力と情報収集能力を必要とします。

最後に、「サプライチェーンのセキュリティリスクの深化」です。パートナー企業や取引先から侵入する形の攻撃は、防御するのが非常に難しくなってきています。

以上4つが、2023年のサイバー攻撃の主なトレンドとなりました。

(2)社会インフラやデータセンターへの攻撃

社会インフラやデータセンターへの攻撃は、2023年のサイバー攻撃トレンドにおいて重要なポイントとなりました。特に、エネルギー、水道、通信、鉄道などの重要な社会インフラは攻撃の標的となり、その被害は市民生活に深刻な影響を及ぼしました。

一方、データセンターへの攻撃も増加傾向にあります。データセンターは企業の重要な情報を保管・管理しており、ここから情報が漏洩すると企業の信頼や業績に大打撃を与える可能性があります。

以下の表では、これらの具体的な被害事例とその影響を概観しています。

| 攻撃対象 | 被害の概要 | 影響 |

|---|---|---|

| 社会インフラ | システムダウンによるサービス停止 | 市民生活への深刻な影響 |

| データセンター | 企業情報の漏洩 | 企業の信頼低下、業績の悪化 |

この傾向は今後も続くと予想され、対策の強化が必要となります。

(3)標的型攻撃とゼロデイ攻撃

2023年は標的型攻撃とゼロデイ攻撃が注目を集めました。これらは特定の企業や個人を狙い、未知の脆弱性を突く方法であり、防御が難しい特徴があります。

標的型攻撃は、企業の重要情報や知的財産が主な標的です。攻撃者は事前に詳細なリサーチを行い、長期間にわたり徐々に侵入を試みることが特徴です。そのため、一般的なセキュリティ対策だけでは防ぎ切れません。

一方、ゼロデイ攻撃は、公にはまだ知られていないソフトウェアの脆弱性を狙う攻撃方法です。攻撃者はこの脆弱性を利用し、システムに無許可で侵入します。この攻撃の対策は難しく、被害にあった時点で初めてその存在が明らかになることもあります。

これらの攻撃対策としては、セキュリティ対策の見直しや、最新の情報を常に把握し、迅速な対応が求められます。

(4)サプライチェーンのセキュリティリスクの深化

2023年のサイバー攻撃トレンドとして注目すべきは、サプライチェーンのセキュリティリスクの深化です。従来から存在していたこの問題ですが、近年はサプライチェーンを通じた攻撃が増加しています。

具体的には、企業が依存するパートナーやサプライヤーが攻撃対象となり、その結果として主要な企業へも影響が及んでいます。例えば、ソフトウェア開発企業が攻撃を受けると、そのソフトウェアを使用する全ての企業がリスクに晒されるというケースがあります。

以下に具体的な攻撃手法を表形式で示します。

| 攻撃手法 | 説明 |

|---|---|

| メールスパム | サプライヤーやパートナーからのメールを装い、リンクや添付ファイルをクリックさせる |

| 脆弱性の悪用 | サプライヤーが使用するソフトウェアの脆弱性を悪用し、攻撃する |

今後、企業は自社のセキュリティだけではなく、関連するパートナーやサプライヤーのセキュリティにも目を向ける必要があると言えます。

3. 2023年の被害事例とその後の対策

2023年は、各種のサイバー攻撃が広がり、著名な企業が被害を受ける例も見受けられました。

- 自動車メーカーでのランサムウェア被害 大手自動車メーカーは、ランサムウェアにより生産ラインが停止。対策としては、システムの隔離と、セキュリティ教育の強化が行われました。

- 不動産会社にて社員の不正による情報漏洩 不動産会社では内部犯行による顧客情報の流出が発生。対策として、アクセス権限の見直しと、情報管理のルール強化が実行されました。

- VPN機能による情報流出 VPNの脆弱性を利用した攻撃で情報流出の事例が確認されました。対策としては、定期的なパッチ適用と、VPNログの監視が重要となります。

それぞれの事例から学ぶべきは、攻撃方法は多様であり、組織内部でもリスクは存在するということです。対策は常に見直し、更新するべきものと認識しましょう。

(1) 日本で初の社会インフラ停止を引き起こしたランサムウェアの脅威の増加

2023年、日本はランサムウェア攻撃の影響を大きく受け、特に注目される事例がありました。国内で検出されたランサムウェアの数は引き続き高い水準にあります。実際に、2023年の4月から6月にかけてランサムウェアの被害を公にした組織の数が過去最高に達しました。この数字はその後の7月から9月にかけて減少しましたが、依然として検出数が多い状態が続いており、依然として慎重な対応が求められています。

特に、2023年には名古屋港の港湾コンテナターミナルの管理システムがランサムウェア攻撃を受け、一時的に機能停止する事態が発生しました。この港は日本で最も貨物量が多い港の一つであり、その停止は経済活動に大きな影響を与えました。名古屋港は政府によって「重要インフラ」としては指定されていませんが、中部地方の物流を支える重要な拠点です。

このような社会インフラがサイバー攻撃で機能停止する事態は、日本では初めてのことであり、非常に深刻な問題です。ランサムウェアによる攻撃に対するセキュリティ対策の確認と改善は、社会インフラに関わる組織にとって緊急の課題となっています。

この記事では、国内のランサムウェア検出の動向についてのデータも提供しています。また、ランサムウェア攻撃が増加する背景には、サイバー犯罪者の分業化が進んでいることが挙げられます。攻撃ツールや手法を開発し、それを提供する者と利用する者の間でビジネスモデルが構築されています(RaaS:Ransomware-as-a-Service)。このモデルは、技術的スキルが低い犯罪者でも高度な攻撃を実行できるようにし、攻撃の増加に寄与しています。この動向には引き続き注意が必要です。

(2) サプライチェーンのセキュリティリスクの増加

2023年、ある不動産会社では内部関係者による情報漏洩が発生しました。詳細を表1に示します。

| 発生日 | 漏洩情報 | 影響範囲 |

|---|---|---|

| 2023年4月 | 顧客情報、物件情報 | 約2万人、約5000件 |

不正行為を行ったのは、社内システムへのアクセス権を持つ社員で、個人情報を不適切に取り扱いました。これにより、顧客の個人情報や物件情報が漏洩し、約2万人と約5000件の物件情報が影響を受けました。

事件後、同社は全社員に対する情報セキュリティ意識の再教育を行い、内部統制の強化を行いました。また、外部の第三者機関による監査も導入しました。

この事件は、企業内部における情報セキュリティ対策の重要性を改めて示す事例となりました。

(3) 国内でのランサムウェア関連被害が歴史的最高水準に

2023年8月24日、セキュリティ企業トレンドマイクロは、2023年の上半期(1月から6月)における日本の企業におけるランサムウェア関連の被害が、2021年の同期間と比較して最大であったと報告しました。国内企業が公表したランサムウェアの被害件数は37件に上り、2022年上半期と比べて約20%以上の増加を示しています。

ランサムウェア被害が発生した主な原因として、トレンドマイクロが分析した10件の事例では、VPNのようなネットワーク機器のセキュリティ脆弱性を悪用した攻撃や、アカウントリスト攻撃(リスト型アカウントハッキング)といった認証の突破が挙げられます。

これらの攻撃では、攻撃者がインターネットから企業の内部ネットワークにアクセスするための接続点に存在する脆弱性を利用していることが特徴です。企業はこれらの脆弱性に対して、より強固なセキュリティ対策を講じる必要があり、ランサムウェア攻撃の防止には常に警戒を怠らないことが求められています。

(4) 日本の多くの企業が従業員のセキュリティ意識の低さに懸念

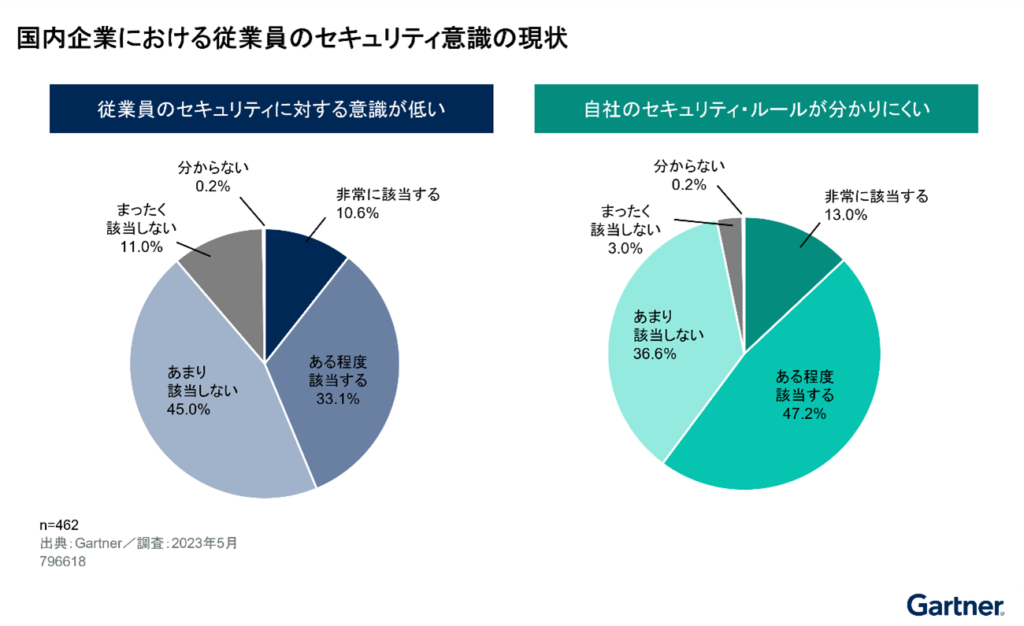

ガートナージャパンが2023年8月10日に発表した調査によると、日本の企業の多くが従業員のセキュリティ意識に関して懸念を抱いていることが明らかになりました。2023年5月に行われたこの調査は、300人以上の従業員を抱える国内企業を対象としています。

調査結果によると、企業の約4割が「従業員のセキュリティ意識は低い」と感じています。具体的には、「従業員のセキュリティ意識が低い」と回答した企業の中で、「非常に当てはまる」と答えた企業が10.6%、「ある程度当てはまる」と答えた企業が33.1%で、合計して43.7%に上ることが分かりました。

ガートナージャパンは、これらの結果を踏まえて、従業員のセキュリティ意識の低さは企業にとって大きな課題であり、セキュリティリテラシーの向上が急務であると指摘しています。この調査結果は、日本の企業におけるセキュリティ対策の推進において、従業員の意識改革が重要な要素であることを示唆しています。

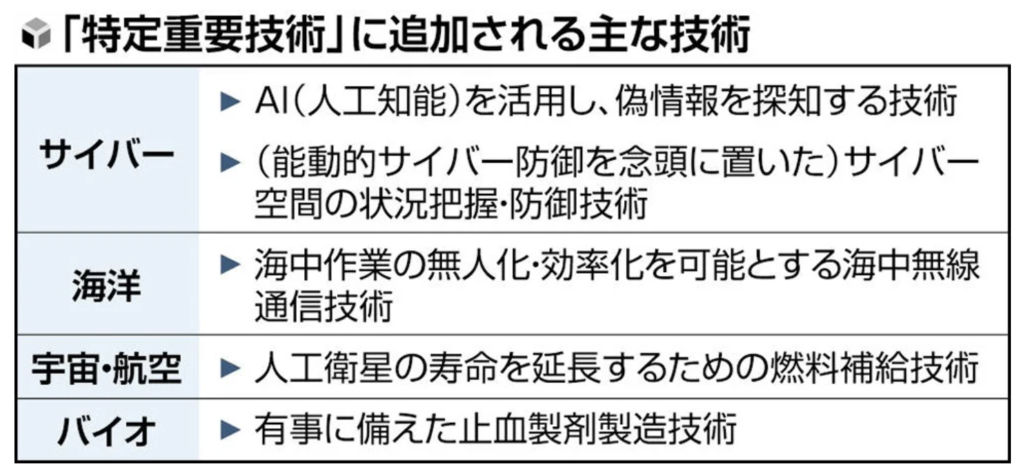

(5) 政府、経済安全保障強化のために23の重要技術を指定

2023年8月1日、政府は経済安全保障の充実を目指し、官民の研究機関への財政支援を通じて育成を促進する「特定重要技術」に、新たに23種類の先端技術を加える計画を発表しました。この中には、人工知能(AI)を使用した偽情報の検出技術や、大規模なサイバー攻撃を事前に防ぐ「能動的サイバー防御」技術などが含まれています。

これらの23種類の技術は、「第2次研究開発ビジョン(構想)」案として8月1日に政府の有識者会議で提案されることになっています。

偽情報対策の分野では、インターネット上の膨大な情報の中からフェイクニュースを発見するためのAI技術の開発が進められます。特にSNS上での誤った日本政府の政策発表、災害情報、選挙情報など、悪意を持って拡散される偽情報の迅速な検出が目指されています。この動きは、国家の経済安全保障のための技術開発として重要なステップとされています。

4. 2024年に備えるべき新たなサイバー脅威

2024年には、新たなサイバー脅威が予測されます。

(1)人工知能を利用した新型攻撃 AIの進化に伴い、攻撃手法も進化します。AIは大量のデータを高速に処理できるため、攻撃者に利用されると、従来よりも高度で効率的な攻撃が可能となります。

(2)ハクティビストの活動増加 ハクティビストは、政治的なメッセージを伝えるためにサイバー攻撃を行う者です。彼らの活動は、企業のITインフラに大きな影響を及ぼす可能性があります。

(3)政府機関や極秘情報を保有する企業への攻撃 国家間の緊張や企業間の競争から、情報戦争が激化します。政府機関や重要な情報を持つ企業への攻撃は、ますます高度化し、複雑化していくでしょう。

これらの予測される脅威に対応するため、企業のセキュリティ体制の見直しやスタッフの教育が重要となります。

(1)人工知能を利用した新型攻撃

2024年のサイバー脅威として、人工知能(AI)を利用した新型攻撃が注目されます。AIは、マシンラーニングや深層学習技術を活用し、自己進化する能力があります。これにより、適応や攻撃方法の変更が可能となり、防御が難しくなります。

具体的には、AIが自動的にセキュリティの弱点を突く「自動化攻撃」や、ユーザーの行動を学習し偽装する「擬態攻撃」などが考えられます。

表1:AIを利用した新型攻撃の例

| 攻撃形態 | 説明 |

|---|---|

| 自動化攻撃 | AIが自動的にセキュリティの弱点を見つけ、突く |

| 擬態攻撃 | ユーザーの行動を学習し、その行動を模倣することによる攻撃 |

これらの攻撃は通常の防御手段では対応が難しく、新たな対策が必要となります。

(2)ハクティビストの活動増加

ハクティビストの活動の高まりは、2024年のサイバーセキュリティの風景において重要な役割を担っていると予測されています。ハクティビストとは、社会的、政治的な目的を持ってハッキングを行う人々で、彼らの目指すは、重要なメッセージを大衆に伝えることです。これらの個人や集団は、自らの信条を力強く主張し、しばしば大規模なデータ侵害やサービスの停止攻撃(DDoS攻撃)を実施してその声を社会に届けています。

ハクティビストは、ハッカー(hacker)とアクティビスト(activist)の融合から生まれた用語であり、別名「政治的ハッカー」とも称されます。ハクティビズムは、彼らの行動を指す言葉で、主に自らの主張を公表することや、政治的に対立する政府機関や企業に対する攻撃を意味します(アノニマスなど)。

2024年におけるハクティビズムの増加は、特に環境問題や人権などの社会的運動が盛んになることと関連があり、これらの運動と連携して行われるデジタルプロテストの形を取ることが予想されます。こうした活動は、企業や政府機関にとっては新たな脅威となり、従来のセキュリティ対策を見直し、社員のセキュリティ意識を高めるための教育を強化する必要があります。

このような背景を受けて、組織はハクティビストによるリスクに対応するためのセキュリティ対策を強化する必要があります。これには、セキュリティインフラの見直しや、従業員に定期的なセキュリティトレーニングを提供し、サイバー攻撃に対する意識を高めることが含まれます。企業や組織は、ハクティビストの活動による潜在的な脅威を理解し、適切な予防措置を講じることが必要です。これには、技術的な保護措置を強化するだけでなく、組織全体のセキュリティポリシーを再評価し、従業員にセキュリティ意識を高めるためのトレーニングを定期的に行うことが求められます。

(3)政府機関や極秘情報を保有する企業への攻撃

2024年は、政府機関や極秘情報を保有する企業がサイバー攻撃の主要なターゲットとなり得ると予測されます。この背景には、個人情報や企業情報だけでなく、国家レベルの重要情報を手に入れることで、攻撃者がさらなる利益を得るだけでなく、国家間の影響力を揺るがす可能性があるからです。

具体的な攻撃手法としては、社内への侵入を図るためのフィッシング攻撃や、セキュリティ対策が弱い内部のネットワークから情報を抽出する標的型攻撃が見込まれます。

以下に、これらの攻撃手法とそれぞれの対策を述べます。

| 攻撃手法 | 対策 |

|---|---|

| フィッシング攻撃 | 社員教育・フィッシングフィルター |

| 標的型攻撃 | パッチ適用・セキュリティシステム強化 |

以上の対策を適切に行うことで、攻撃リスクを最小限に抑えることが可能です。

5. 2024年のサイバーセキュリティ対策:求められる新たな戦略とは?

2024年のサイバーセキュリティ対策では、新たな戦略が求められます。

(1)情報共有の重要性

サイバー攻撃のトレンドと対策の一環として、情報共有の重要性が高まっています。不正アクセスやランサムウェア攻撃などの脅威に対抗するため、企業内の通報体制を強化し、速やかに情報を共有することが肝要です。

また、業界全体での情報共有も不可欠です。攻撃パターンや新たな脅威の情報を共有することで、一企業だけではなく全体のセキュリティレベルを向上させることが可能です。

具体的には以下のような形で進められます。

企業内部での情報共有

- セキュリティ教育や訓練

- インシデント発生時の迅速な報告体制

業界全体での情報共有

- サイバーセキュリティ関連のセミナーやコンファレンスへの参加

- 業界団体や情報セキュリティ組織との連携

情報は早期発見・早期対応への鍵となります。これからのサイバー攻撃トレンドに備え、情報共有の仕組みを確立しましょう。

(2)企業、政府のサイバーセキュリティ強化に向けた提案

企業や政府がサイバーセキュリティを強化するために取り組むべき具体的な対策を提案します。まず、常に最新のセキュリティアップデートを適用し、脆弱性を放置しないことが重要です。また、社員教育にも力を入れる必要があります。最新のサイバー攻撃の動向を理解していれば、予防策を講じることができます。

| 提案項目 | 詳細 |

|---|---|

| 組織内のセキュリティ意識向上 | 教育・研修の実施、セキュリティポリシーの整備等 |

| サイバー攻撃対策ツールの導入 | 最新の防御システムの導入、既存システムの定期的な更新等 |

| 専門家との連携 | サイバーセキュリティに精通した専門家との協力体制の構築等 |

さらに、外部専門家の意見を取り入れることも有効です。サイバー攻撃は日々進化するため、専門的な知識を有し、更新情報に敏感な専門家の意見は重要です。

以上の取り組みを行うことで、2024年のサイバー攻撃トレンドに対する対策は絶えず進化し続け、サイバーセキュリティの向上を図ることができます。

6. まとめ:サイバー攻撃トレンドに対する対策は絶えず進化するものであることの確認

本記事を通じて、2023年のサイバー攻撃トレンドとその対策、そして2024年に向けての予測と準備を総覧しました。サイバー攻撃は日々進化し、それに対抗するセキュリティ対策もまた、絶えず進歩を追求する必要があることが明確となりました。

未来のサイバー攻撃はますます高度かつ巧妙になることが予想されます。組織は、新たな脅威に対抗するため、セキュリティ対策を逐次見直し、アップデートする必要があります。サイバーセキュリティは停滞することなく、常に先を見据えた活動が求められる分野です。